Du hast das Adminpasswort für deinen Freifunkrouter vergessen? Mit dieser Anleitung kannst du deinen Router retten und in den Urzustand bringen.

Dieses Tutorial bezieht sich auf a) die Berliner-Freifunk-Firmware (Stand 2016) b) auf einen TP-Link3600. Du brauchst ein Lankabel.

Schritt 1: neues Netzwerk erstellen

- Eine neues Netzerk erstellen

- Name:

Netzwerkname,

IPv4: 192.168.1.2

submaske: 255.255.255.0

- Verbinde nun dein Router mit deinem Rechner durch ein Lankabel. Stelle auf die eben erstellte Netzwerkverbinung um!

Schritt 2: In den Notfallmodus/failsave gelangen

- Schalte den Router an!

- Wenn zweite LED von links anfängt zu blinken, den Resetknopf so lange gedrückt halten bis die LED ganz schnell blinkt.

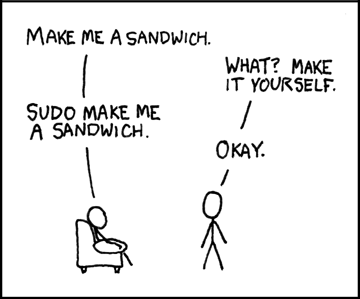

- öffne ein Terminal und gib ein:

telnet 192.168.1.1

ssh root@192.168.1.1 oder ssh root@frei.funk

mount_root

firstboot

reboot

Schritt 3: Der Freifunk Wizard

- Nach dem du in Schritt 2 reboot gedrückt hast, fährt der Router runter und wieder hoch.

-

Öffne einen Browser und gib

frei.funk (ohne www oder http) in die Adresszeile ein!

- Nun musst du wie beim allerersten mal den Wizard durchspielen, du kannst die IP, die Zertifikate nehmen die du damals via Email bekommen hast. Du musst den Wizard bis zum Ende durchgehen. Wenn du vorher abbrichst, schlägt die Neueinrichtung fehl und du must mit Schritt 2 erneut anfangen.

Sonstiges

Diese o.g. Anleitung ist Grundsätzlich auch für reine OpenWRT-Firmware geeignet.

! Sollte der Router nach dem firstboot hängen und nicht mehr reebooten, starte den Notfallmodus erneut, melde dich wieder mit telnet an, mount_root, und statt firstboot folgendes eingeben:

mtd -r erase rootfs_data (-r heißt reboot)

Bei normalen OpenWRT kommst du mit 192.168.1.1 in der Browseradresszeile, ins grafische Backenend deines Routers.

https://wiki.openwrt.org/doc/howto/generic.failsafe